2010年に入って、中堅企業の担当者から「うちのサイトがガンブラー(Gumblar)にやられたようだ」という声を聞いた。これまでのコンピューターウイルスは大企業など特定のウェブサイトを攻撃していたが、新しい「ガンブラー」は感染サイトの数を膨大に増やすことで、その意図を果たそうとしているようだ。

発症していないが「改ざん」されている企業が急増

09年末から、JR東日本やホンダ、ハウス食品、ローソンなど大企業のサイトが「ガンブラーに感染」とニュースになった。今年に入ってからは、大企業だけでなく中小企業や自治体、大学、独立行政法人などのサイトでも感染が確認されている。

急速に感染を拡大している「ガンブラー」とは、そもそも何なのか。情報セキュリティ会社インフォセックの経営企画部長・樋口健氏によると、昨秋までは「コンピューターウイルス(マルウェア)の一種」を指していたが、現在では「インターネット上のウェブサイトの攻撃手法」へと解釈が変更されているという。

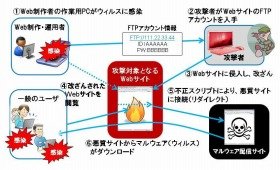

「ガンブラーとは、ウェブサイトを改ざんしてスクリプトを埋め込み、悪質なサイトに誘導してウイルスを感染させる手法です。ウイルスに感染したユーザーは、パスワードを盗み出されたり、迷惑メールの配信に使われたりするのです」

ウイルスそのものを埋め込む手法ではないため、リンク先の悪質サイトにウイルスを置いていない状態では改ざんの発見が困難という特徴を持つ。センサーに探知されにくい「ステルス状態(潜伏期)」で感染している企業サイトが、現在もネズミ算式に増え続けていると見られている。

悪質サイトに置かれるウイルスも多種多様で、セキュリティソフトの更新ファイルが完成する前に次々と更新されるので、対策が追いつかないのが現状だ。

攻撃は「犯罪的な意図」によって行われている?

ウェブサイトは、どのように改ざんされたのか。樋口氏によると、ウェブサイトを更新する際に使われるFTP(ファイル転送)サーバーのログインIDとパスワードが盗み出されているという。

「高いセキュリティ環境で作業する情報システム部門から漏れることはまれです。しかし、プロモーション目的で一時的なキャンペーンサイトを公開したり、外注業者にウェブサイト管理を丸投げしたりするときに、セキュリティの甘い環境で作業されることがあり、このときに情報が漏れているおそれがあります」

この問題を受けて10年1月31日には、定番FTPソフト「FFFTP」がレジストリ上に記録した設定を削除するツールを公開するなど、対策がとられ始めている。

しかし、改ざんの拡大はとどまるところを知らない。コンピューターセキュリティ問題の報告受付・助言を行う一般社団法人JPCERTコーディネーションセンターによると、昨年10月から12月までに改ざんの届出があったサイトは372件だったが、今年1月には1ヵ月間で400件近くの届出があったという。

では「攻撃」をしているのは誰なのか。樋口氏によると、あるグループが不正に金銭を儲ける犯罪的意図を持って行っている可能性もあるという。

「ハッキンググループは改ざんしたウェブサイトを増やし、ウイルスをばら撒く巨大な『プラットフォーム』を作ろうとしているように見受けられます。このしくみを使って更に悪質なウイルスが配布されれば、大きな被害が発生するおそれがあります」

ウイルスの中には、オンライン銀行のパスワードを盗み出し、不正送金を行うものもある。「プラットフォーム」が犯罪組織に売り込まれるとしたら、巨額の対価が支払われるだろう。個人ハッカーの自己顕示的ないたずらとはレベルが異なるようだ。

感染の相談やチェックを行うサービスも

それでは、ガンブラーによる不正な攻撃への対策はないのか。現在では「ステルス状態(潜伏期)」にある膨大なサイトを発見することが難しいため、不正なスクリプトが「アクティブ状態(発症期)」になったときに、すばやく発見するしくみが作られているという。

たとえば、ウイルスに感染しやすい「おとりサイト」を作り、そのサイトの異常な動きを迅速に察知して他のサイトに警告し、対応を促す方法だ。しかしハッキンググループも、いちど感染したサイトに新しいウイルスを感染させないなど発見されにくい対策を打っており、いたちごっこの様相だ。

「セキュリティ会社に依頼して自動ツールや特別なブラウザでチェックし、自社サイトの改ざん・感染の早期発見に努めつつ、FTPサーバーのアクセス権や作業環境のセキュリティ体制を強化する対策を打つべきです」

前述のJPCERTコーディネーションセンターでは、セキュリティ問題の届出を受けて対応の助言をしており、今年2月2日からは一般社団法人情報セキュリティ相談センターが相談受付を開始するなど、支援体制ができつつあるようだ。インフォセックでも、不正なスクリプトをチェックする無料サービスを今年2月いっぱい実施するという。